Khi lên kế hoạch thiết lập mạng cho phòng lab cá nhân (home lab) của bạn, một tường lửa (firewall) có khả năng tùy chỉnh cao là yếu tố then chốt để giữ cho home lab (và cả mạng gia đình) của bạn an toàn và bảo mật. Dù bạn chọn tự xây dựng một tường lửa từ máy tính cũ hay sử dụng một thiết bị tường lửa phần cứng có sẵn, trước khi đi sâu vào các quy tắc phức tạp hơn, có một vài quy tắc tường lửa thiết yếu mà bạn cần cài đặt. Đây là những nền tảng cốt lõi cho mạng home lab của bạn, giúp bạn luôn có thể truy cập thiết bị tường lửa để thay đổi quy tắc khi có sự cố. Và hãy đối mặt với điều này, đây là một home lab, và mọi thứ có thể sai, sẽ sai.

1. Chặn Lưu Lượng Đi Ra (Outbound) Mặc Định

Điều gì xảy ra trong home lab, hãy để nó ở lại home lab

Việc kiểm soát home lab của bạn càng chặt chẽ càng tốt, và điều này bao gồm bất kỳ lưu lượng nào đi qua giao diện WAN đến mạng gia đình hoặc ra internet rộng lớn hơn. Quy tắc mặc định nên là chặn tất cả lưu lượng đi ra trên cả IPv4 và IPv6 để đảm bảo không có gì thoát ra ngoài trừ khi bạn đã cho phép rõ ràng. Bạn có thể tách riêng các quy tắc cho IPv4 và IPv6 như tôi làm để dễ đọc hơn, hoặc bạn cũng có thể gộp cả hai vào một quy tắc duy nhất.

Khi chúng ta đang tạo các quy tắc tổng thể, bạn cũng có thể áp dụng các quy tắc tương tự cho lưu lượng truy cập đến. Việc thiết lập cả IPv4 và IPv6 để chặn bất kỳ gói tin đến nào trừ khi được cho phép rõ ràng bằng các quy tắc nâng cao hơn sẽ giúp bạn biết chính xác những gì đang diễn ra trên mạng home lab của mình mọi lúc. Điều này cũng giúp thu hẹp số lượng cổng (port) bạn phải kiểm tra nếu có sự cố xảy ra, tiết kiệm thời gian quý báu.

2. Thiết Lập Một VLAN Quản Lý Riêng Biệt

Điều cần thiết để bạn luôn truy cập được tường lửa

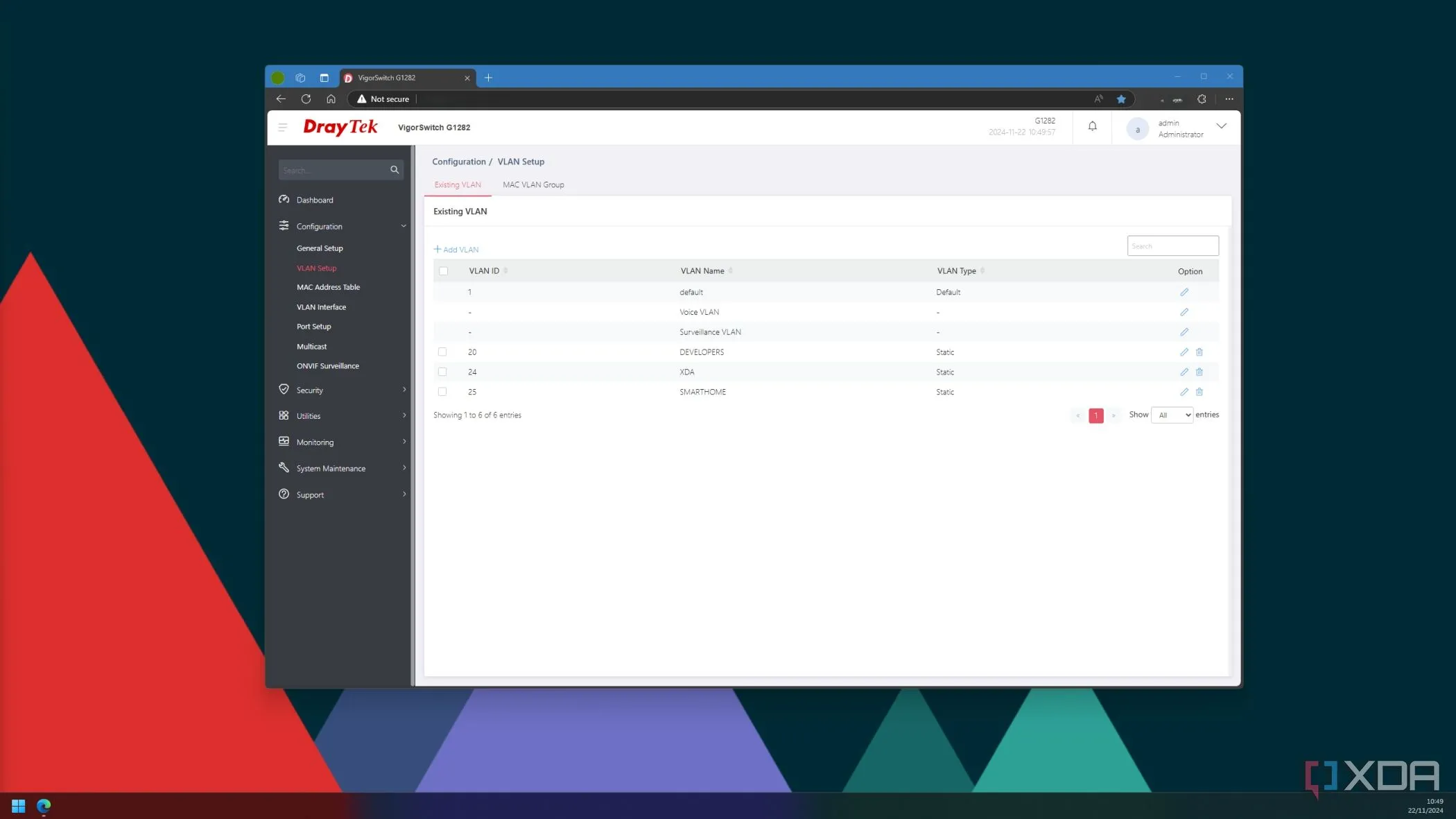

Thiết lập giao diện quản lý VLAN trên switch hoặc router

Thiết lập giao diện quản lý VLAN trên switch hoặc router

Mặc dù phần lớn các thử nghiệm trong home lab của bạn sẽ được thực hiện trong các VLAN khác nhau, nhưng có một VLAN cụ thể mà bạn cần thiết lập và không nên thay đổi sau giai đoạn cấu hình ban đầu. Đó là một VLAN quản lý (Management VLAN) chuyên dụng, chỉ được sử dụng để kết nối với các giao diện quản lý của các thiết bị mạng của bạn.

Việc này mang lại một số lợi ích thực tế, trong đó quan trọng nhất đối với kịch bản home lab là nó cho phép bạn truy cập giao diện quản lý của các thiết bị ngay cả khi một (hoặc tất cả) các VLAN khác gặp sự cố và bạn không thể kết nối từ đó. Thêm một số quy tắc định tuyến giữa VLAN quản lý và các VLAN đáng tin cậy sẽ cho phép bạn kết nối từ bất kỳ VLAN nào trong số đó, đi kèm với các quy tắc tường lửa vững chắc để giới hạn quyền truy cập chỉ cho các địa chỉ IP đáng tin cậy.

Điều này cũng có nghĩa là các giao diện quản lý không thể truy cập được đối với kẻ tấn công nếu chúng tìm cách xâm nhập vào một trong các VLAN khác của bạn, bởi vì chúng không nằm trong cùng khu vực mạng. Các giao diện này thường có bảo mật kém, và bạn cần một tường lửa giữa chúng và phần còn lại của mạng.

3. Cấu Hình Quy Tắc Chống Khóa (Anti-Lockout Rule)

Bạn sẽ thử nghiệm nhiều cấu hình và không muốn bị mắc kẹt

Một trong những phần khó khăn nhất mà tôi từng gặp khi quản lý home lab của mình là truy cập lại các thiết bị cốt lõi, như tường lửa, sau khi một thay đổi DHCP mà tôi thực hiện bị lỗi. Ngay cả khi bạn có quyền truy cập vật lý vào phần cứng, việc đăng nhập và hoàn tác các thay đổi không phải lúc nào cũng đơn giản. Nhưng nếu bạn thiết lập một quy tắc chống khóa (Anti-Lockout rule) trước khi bắt đầu thử nghiệm các chức năng liên quan đến DNS khác, mọi thứ sẽ dễ dàng hơn rất nhiều khi có sự cố xảy ra. Những tùy chọn bạn muốn thiết lập bao gồm:

- Bật SSH đến cổng 22

- Bật lưu lượng truy cập đến cổng 443 (HTTPS)

- Bật ICMP ping

Đây có thể là các cài đặt riêng lẻ, hoặc bạn có thể nhóm chúng lại thành một alias có tên ADMIN_PORTS, và sau đó bạn chỉ cần gọi alias này trong các bước cấu hình sau. Mặc dù bạn có thể thiết lập điều này trên mọi VLAN hoặc thậm chí trên kết nối từ mạng gia đình của mình, nhưng cách dễ nhất là thêm các quy tắc này vào VLAN quản lý mà chúng ta đã thiết lập. VLAN đó chỉ được sử dụng để quản lý các thiết bị mạng, không bao giờ bị thay đổi khi thực hiện các thử nghiệm trong home lab, và nên dễ dàng truy cập để khắc phục bất kỳ VLAN nào bị cấu hình sai mà chúng ta đã làm hỏng trong quá trình học hỏi và trải nghiệm home lab thông thường.

4. Phân Tách Mạng Bằng VLAN để Bảo Vệ Mạng Gia Đình

Không để home lab của bạn chiếm đoạt các mạng khác

Tùy thuộc vào mức độ phức tạp của thiết lập home lab của bạn, bạn có thể đang chạy nó trên phần cứng được kết nối với mạng gia đình. Ngay cả khi không, việc sử dụng VLAN để phân tách các thiết bị vào các mạng riêng của chúng vẫn rất giá trị. Một VLAN có thể dành cho máy chủ hoặc bộ lưu trữ, một VLAN dành cho các thiết bị IoT để thử nghiệm, một VLAN có thể được khóa chặt để kiểm tra phần mềm độc hại (malware) hoặc đảo ngược kỹ thuật những thứ mà bạn không muốn giải phóng trên một mạng thông thường.

Tất cả là để giảm thiểu rủi ro cho bất kỳ thử nghiệm nào mà home lab của bạn đang thực hiện. Các thiết bị bên ngoài như camera an ninh tuyệt đối nên nằm trên VLAN riêng của chúng, để giới hạn quyền truy cập vào phần còn lại của mạng nếu ai đó có thể truy cập chúng từ bên ngoài. Và bạn có thể tiến xa hơn với một VLAN cho lưu lượng VPN, một cho khách sử dụng, một cho các thiết bị như Google Home hoặc Alexa cần giao tiếp với nhau trong khi kết nối internet, hoặc bất kỳ cách nào khác để phân đoạn home lab và mạng gia đình của bạn phù hợp với cấu hình của bạn. Điểm mấu chốt là các VLAN chỉ có thể giao tiếp với nhau thông qua tường lửa, và chỉ khi bạn cho phép chúng rõ ràng.

5. Thiết Lập Chặn GeoIP

Mạng của bạn sẽ an toàn hơn nếu giới hạn quốc gia có thể kết nối

Bản đồ thế giới với các kết nối mạng, minh họa tính năng chặn GeoIP trên tường lửaNguồn ảnh: PIRO4D / Pixabay

Bản đồ thế giới với các kết nối mạng, minh họa tính năng chặn GeoIP trên tường lửaNguồn ảnh: PIRO4D / Pixabay

Một trong những quy tắc hữu ích nhất mà bạn có thể bật trên các tường lửa nâng cao, như OPNsense hoặc pfSense, là GeoIP. Tính năng này cho phép bạn chặn bất kỳ lưu lượng truy cập đến nào từ các khu vực địa lý mà bạn đã đặt. Điều này dễ dàng giới hạn số lượng tác nhân xấu mà bạn phải đối phó, đồng thời vẫn duy trì kết nối với các quốc gia nơi dịch vụ lưu trữ đám mây của bạn có thể đặt máy chủ, hoặc các máy chủ cho trợ lý giọng nói.

Một lần nữa, bạn sẽ muốn đặt khối này cho lưu lượng đi vào hoặc đi ra khỏi tường lửa của bạn, bởi vì việc có thể ngăn chặn phần mềm độc hại “gọi về nhà” luôn là một ý tưởng hay, ngay cả khi bạn không thể đảm bảo nó sẽ không lọt vào home lab của bạn. Và bạn thậm chí có thể đảo ngược quy tắc này nếu bạn là một nhà nghiên cứu bảo mật, thiết lập các honeypot và sử dụng GeoIP để chặn chọn lọc các quốc gia nhằm cho phép các tác nhân xấu đã biết truy cập mạng của bạn để nghiên cứu hành vi của chúng.

Những cuộc phiêu lưu trong home lab của bạn sẽ dễ dàng hơn nhiều với các quy tắc tường lửa hợp lý được thiết lập trước

Có thể bạn sẽ bị cám dỗ để đi sâu vào các cấu hình nâng cao trong home lab và triển khai một loạt dịch vụ ngay từ đầu, nhưng tốt hơn nhiều là áp dụng một cách tiếp cận có phương pháp và thiết lập một số quy tắc nền tảng cơ bản trước. Với các quy tắc tường lửa và mạng này được thiết lập sẵn, bạn có cơ hội tốt hơn để giữ cho home lab của mình an toàn và có khả năng khắc phục sự cố mà không cần phải xóa sạch và bắt đầu lại từ đầu.