Thiết lập những mật khẩu phức tạp chứa các ký tự khó hiểu là một trong những cách tốt nhất để giữ chân hacker. Rõ ràng, một chuỗi mật khẩu dài hơn 15 ký tự bao gồm các chuỗi chữ và số cùng ký hiệu được sắp xếp ngẫu nhiên sẽ hiệu quả hơn nhiều trong việc ngăn chặn các cuộc tấn công vét cạn (brute-force) và tấn công từ điển (dictionary attack) so với những mật khẩu yếu, dễ đoán. Nhược điểm là bạn sẽ khó nhớ các mật khẩu “kỳ quặc” này, đặc biệt nếu bạn có nhiều thông tin đăng nhập khác nhau cho tất cả các tài khoản của mình.

Các công cụ quản lý mật khẩu chuyên dụng như 1Password và Dashlane cung cấp một giải pháp thỏa hiệp vững chắc bằng cách lưu trữ thông tin đăng nhập, API token và khóa mã hóa của bạn, từ đó giúp bộ não của bạn không phải ghi nhớ các mật khẩu phức tạp. Tuy nhiên, các trình quản lý mật khẩu dựa trên đám mây lại tiềm ẩn nhiều lỗ hổng về quyền riêng tư và bảo mật. Đây chính là lúc các công cụ tự host (self-hosted) phát huy tác dụng. Mặc dù Bitwarden và một số tiện ích khác có thể được triển khai trên phần cứng cục bộ, nhưng tôi thực sự ấn tượng với Vaultwarden vì tính năng phong phú của nó, đến mức tôi coi đây là một phần thiết yếu trong bộ ứng dụng tự host của mình trên caphecongnghe.com.

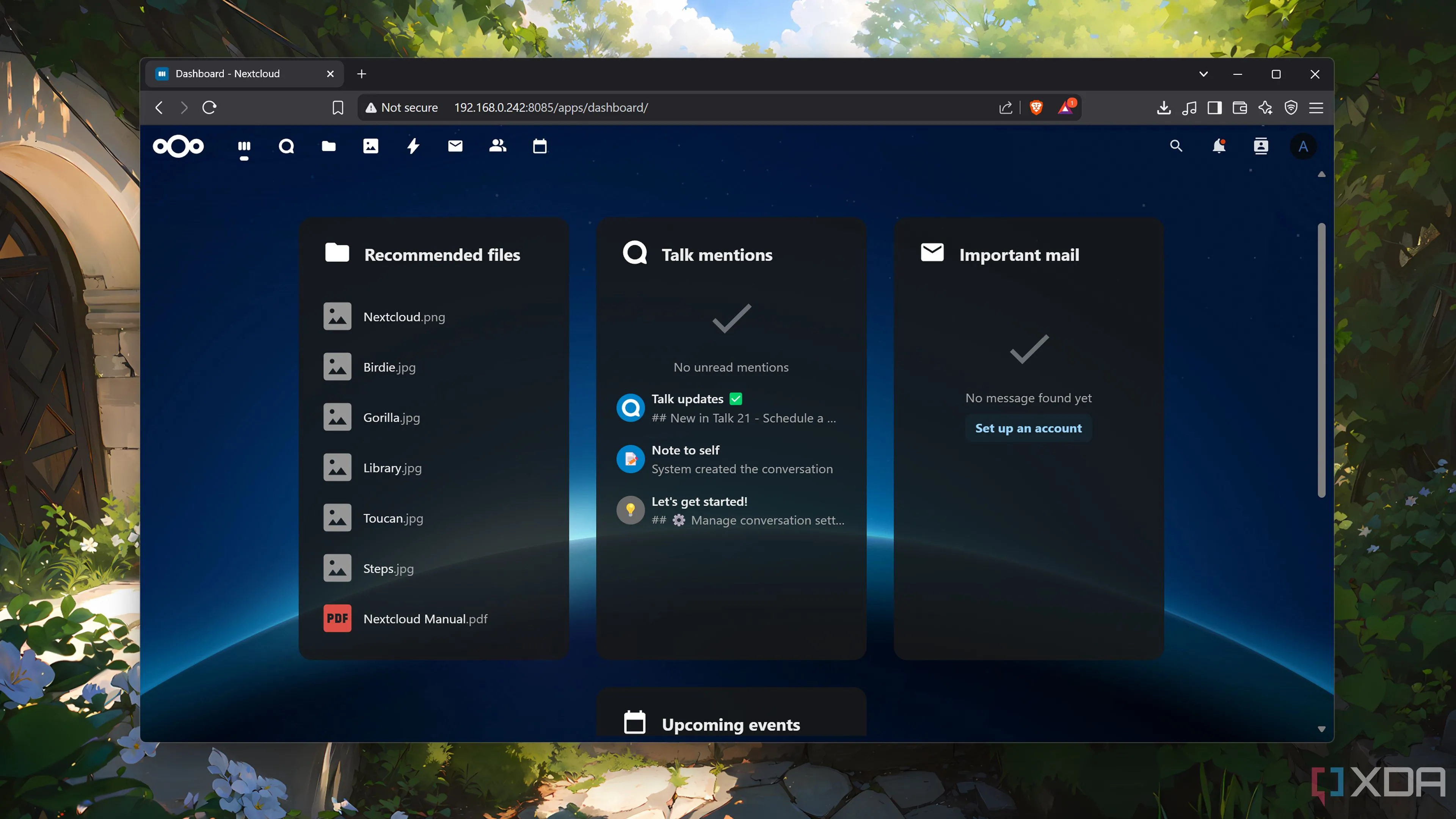

Giao diện Nextcloud đang chạy trên hệ thống tự host

Giao diện Nextcloud đang chạy trên hệ thống tự host

Tại sao bạn nên tự host Vaultwarden?

Vaultwarden là một trình quản lý mật khẩu riêng tư chạy trên phần cứng cục bộ

Việc thiếu quyền riêng tư trên các dịch vụ dựa trên đám mây vẫn là một vấn đề lớn đối với hầu hết những người đam mê bảo mật, nhưng tình hình đặc biệt nghiêm trọng trong trường hợp các trình quản lý mật khẩu. Các vụ rò rỉ cơ sở dữ liệu khá phổ biến trong không gian công nghệ. Nếu kho mật khẩu của bạn bị rò rỉ, hacker không chỉ có thể sử dụng thông tin đăng nhập bị đánh cắp để truy cập các tài khoản liên quan mà còn lợi dụng chúng trong các cuộc tấn công nhồi nhét thông tin đăng nhập (credential-stuffing attacks) để đột nhập vào các tài khoản của bạn trên các ứng dụng và dịch vụ khác. Thêm vào đó, về mặt kỹ thuật, các kho mật khẩu của bạn có thể bị truy cập bởi các công ty sở hữu dịch vụ đám mây, điều này là một cơn ác mộng khi bạn là một người cực kỳ quan tâm đến bảo mật.

Vì Vaultwarden hoàn toàn được tự host, bạn có thể thực hiện các biện pháp phòng ngừa bổ sung để đảm bảo hacker sẽ không nhắm mục tiêu vào kho mật khẩu của mình. Việc cô lập các thiết bị và dịch vụ dễ bị tổn thương hơn trong hệ thống home lab của bạn là rất hữu ích, cũng như việc tạo các quy tắc tường lửa nghiêm ngặt cho máy chủ lưu trữ phiên bản Vaultwarden của bạn. Hãy loại bỏ chuyển tiếp cổng (port forwarding) và ngừng phơi bày các dịch vụ ra Internet, bạn sẽ có rất ít khả năng bị đánh cắp thông tin đăng nhập từ Vaultwarden.

Vaultwarden không chiếm nhiều tài nguyên máy tính

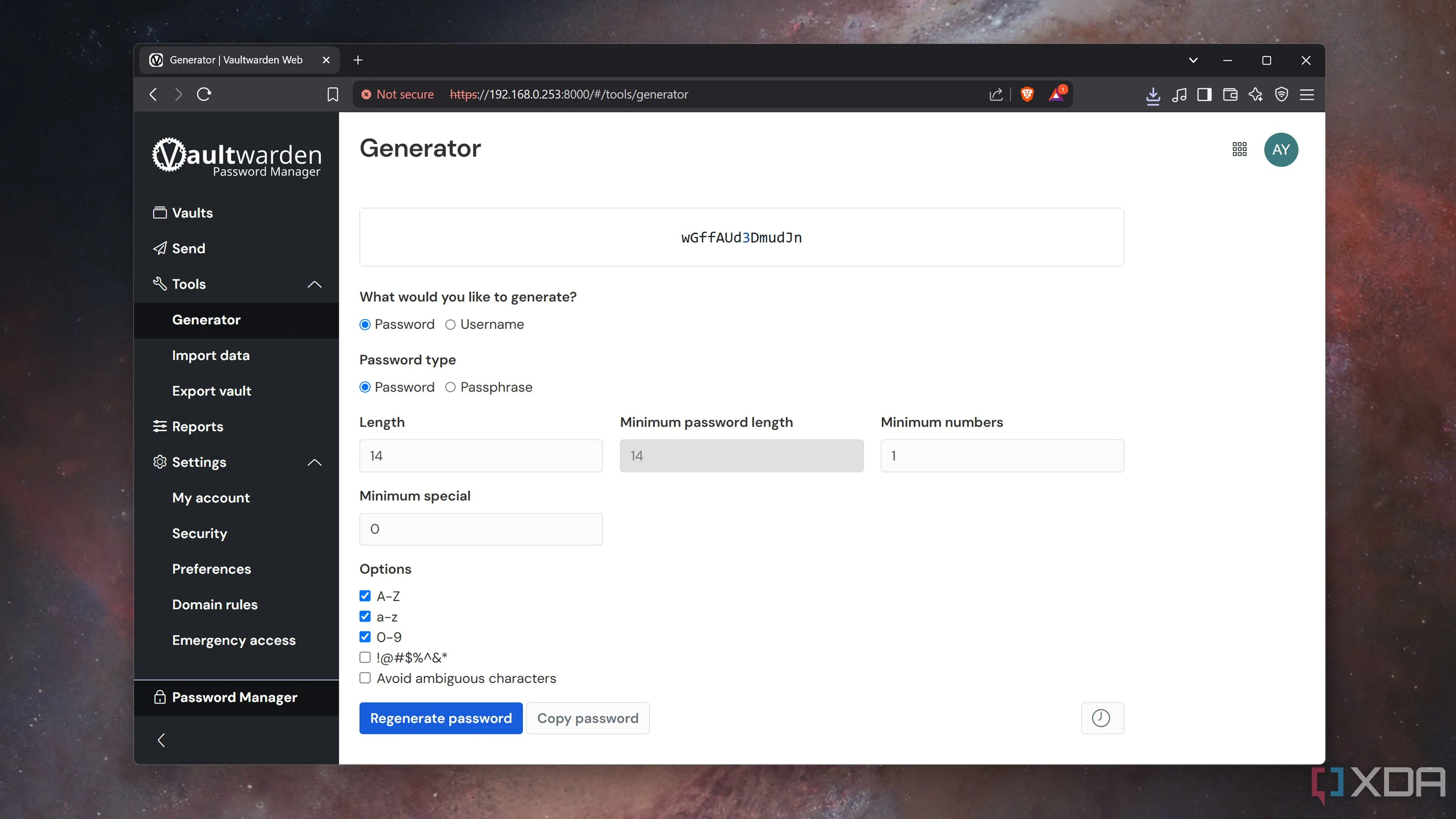

Tạo mật khẩu mạnh trong Vaultwarden

Tạo mật khẩu mạnh trong Vaultwarden

Nếu bạn đã tham gia vào hệ sinh thái tự host một thời gian, bạn sẽ biết rằng Vaultwarden không phải là lựa chọn duy nhất. Bitwarden là một giải pháp thay thế vững chắc cung cấp thêm một vài tính năng, và Vaultwarden về mặt kỹ thuật mượn một số tiện ích từ Bitwarden. Tuy nhiên, Vaultwarden cực kỳ nhẹ, và bạn có thể triển khai nó trên thực tế bất kỳ thiết bị nào trong máy chủ gia đình của mình, bất kể khả năng tính toán của nó. Là một người đã từng chạy nó cùng với hàng chục container nhẹ khác trên một hệ thống Intel N100 khiêm tốn, tôi có thể xác nhận rằng Vaultwarden hoạt động tốt ngay cả trên các máy chủ có cấu hình thấp.

Người dùng Proxmox có quy trình thiết lập Vaultwarden dễ dàng nhất

Không cần bận tâm về chứng chỉ tự ký

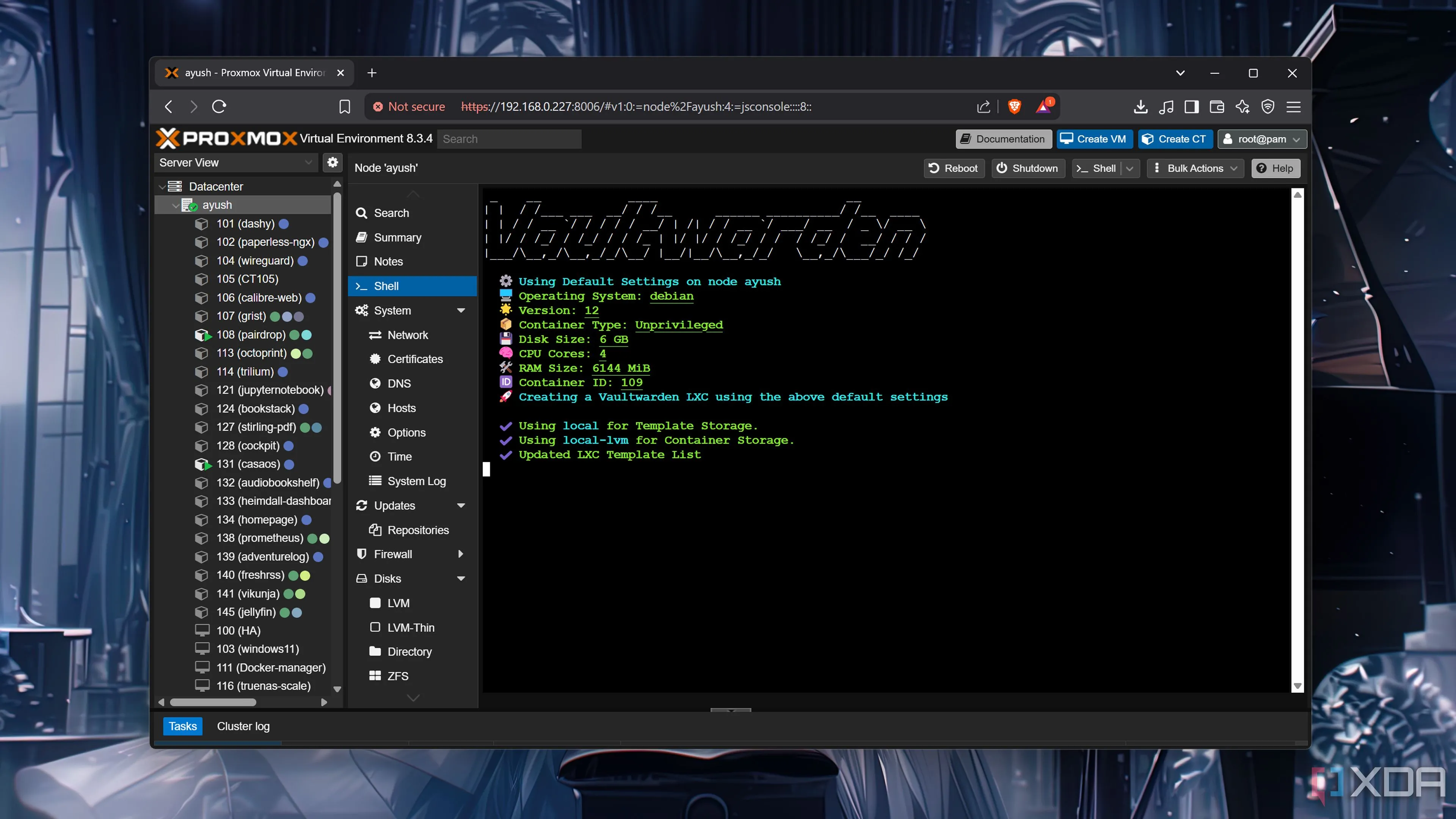

Triển khai LXC Vaultwarden trong Proxmox VE

Triển khai LXC Vaultwarden trong Proxmox VE

Tạo chứng chỉ SSL và sử dụng chúng để truy cập một trang web qua HTTPS có thể thêm một lớp bảo mật bổ sung cho các dịch vụ được container hóa của bạn. Tuy nhiên, hệ sinh thái tự host có một vài công cụ sẽ không hoạt động trừ khi bạn dựa vào kết nối HTTPS. Bitwarden và Vaultwarden là hai tiện ích như vậy, và mặc dù bạn có thể sử dụng combo Caddy + Let’s Encrypt để truy cập chúng qua giao thức HTTPS, nhưng việc này đòi hỏi nhiều công sức hơn, khiến việc tự host trở thành một trận chiến khó khăn đối với những người mới bắt đầu hoàn toàn.

Nhưng nhờ kho lưu trữ Proxmox VE-Helper Scripts, bạn có thể triển khai một container Vaultwarden chỉ trong vài phút. Đó là bởi vì script cho Vaultwarden tự động tạo một chứng chỉ tự ký cho container LXC của bạn, vì vậy bạn không phải dành hàng giờ để chỉnh sửa nhiều tệp cấu hình cho máy chủ Vaultwarden của mình.

Giả sử bạn đã có một hệ thống Proxmox, bạn chỉ cần điều hướng đến tab Shell của nút chính và chạy script bash -c "$(curl -fsSL https://raw.githubusercontent.com/community-scripts/ProxmoxVE/main/ct/vaultwarden.sh)" bên trong giao diện terminal. Tôi đã chọn Default options cho container, và máy trạm Proxmox của tôi không gặp vấn đề gì khi tải xuống các dependency và tạo ra LXC Vaultwarden.

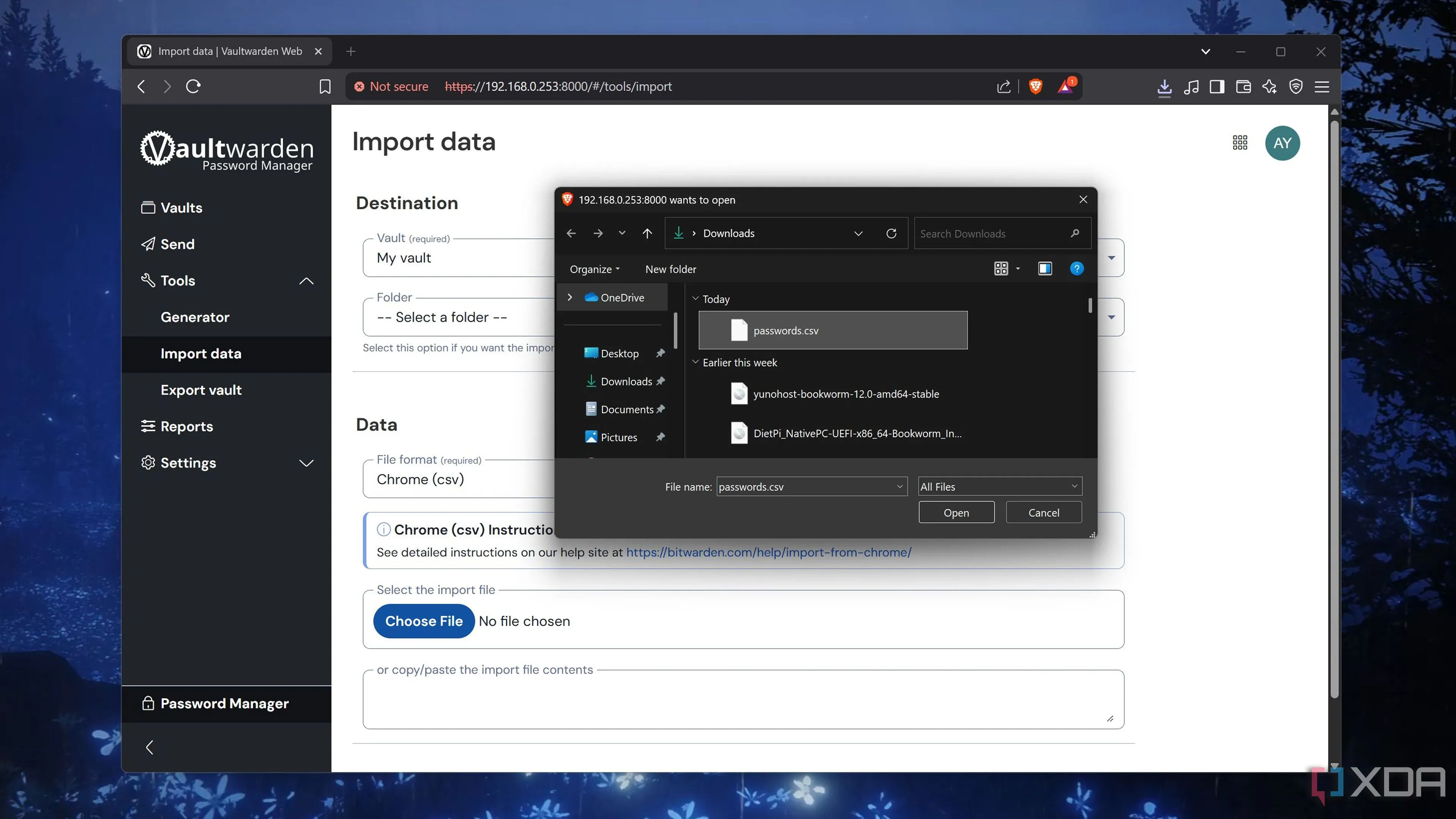

Nhập mật khẩu cũng đơn giản không kém

Tiện ích mở rộng trình duyệt tiện lợi là điểm cộng lớn

Nhập danh sách mật khẩu vào Vaultwarden

Nhập danh sách mật khẩu vào Vaultwarden

Sau khi bạn đã thiết lập và chạy Vaultwarden LXC, bạn có thể truy cập giao diện web UI của nó bằng URL được tạo ở cuối giao diện terminal. Sau khi đăng ký bằng Email, Tên người dùng và một Mật khẩu (mạnh), bạn có thể tự do tạo một Vault, đây là cách Vaultwarden gọi kho thông tin đăng nhập của bạn.

Vì tôi sử dụng các bộ mật khẩu khác nhau để truy cập hồ sơ trực tuyến và tài khoản ứng dụng tự host, tôi lo lắng rằng mình sẽ phải nhập thủ công tất cả thông tin đăng nhập vào Vaultwarden. May mắn thay, việc nhập bộ mật khẩu cực kỳ dễ dàng. Tất cả những gì tôi phải làm là tải xuống danh sách mật khẩu dưới dạng tệp .CSV và nhập nó vào Vaultwarden – một quá trình có thể hoàn thành trong chưa đầy 15 phút.

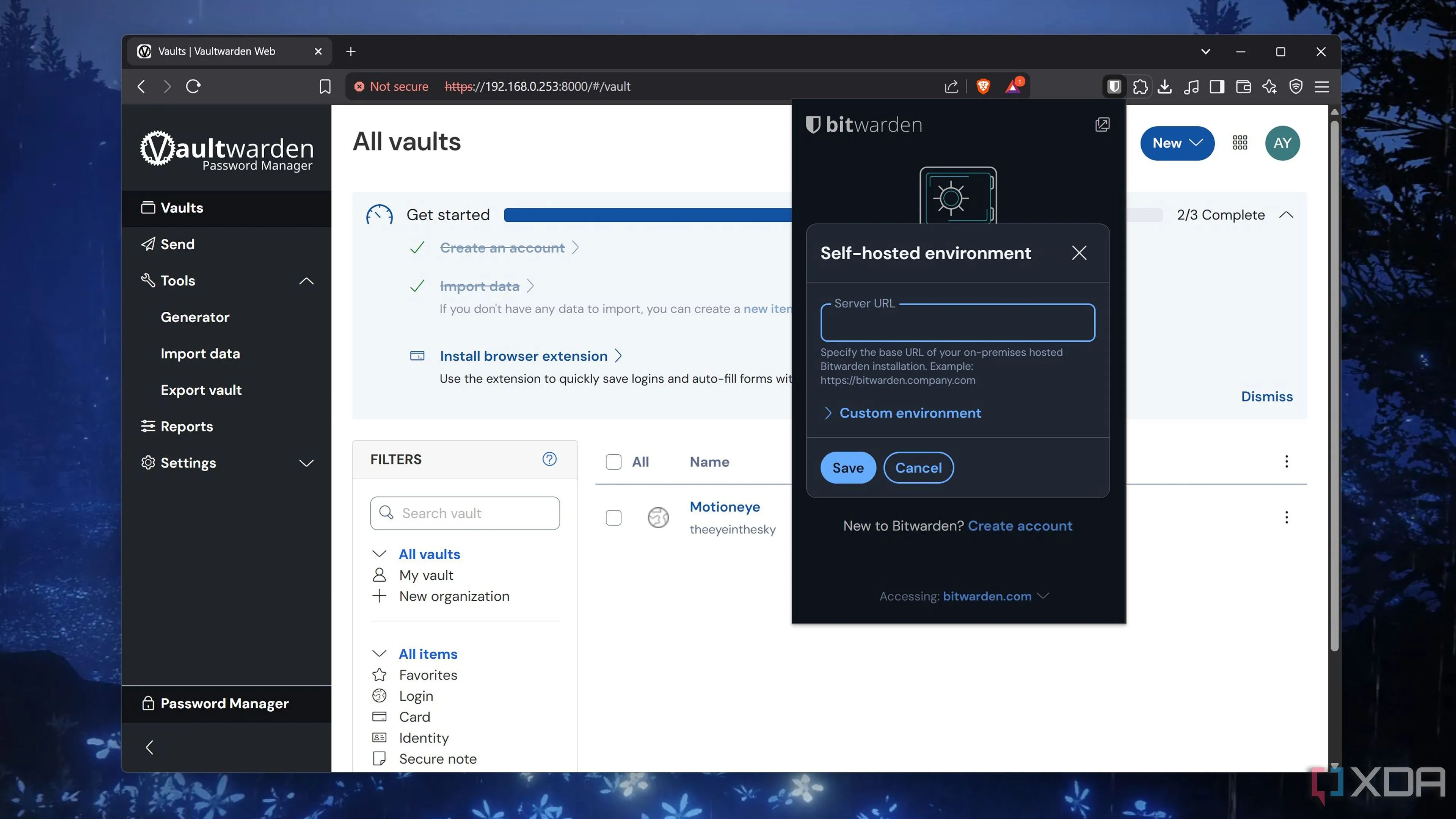

Cấu hình bookmark Bitwarden trong Vaultwarden

Cấu hình bookmark Bitwarden trong Vaultwarden

Tôi cũng muốn dành lời khen cho tiện ích mở rộng trình duyệt của Bitwarden. Vaultwarden không có plugin dựa trên trình duyệt riêng, nhưng nó kết hợp cực kỳ tốt với plugin được thiết kế cho Bitwarden. Nhờ tiện ích mở rộng này, tôi có thể lưu (và truy cập) thông tin đăng nhập của mình chỉ bằng một nút bấm thay vì phải mở giao diện web UI của Vaultwarden.

Quản lý thông tin đăng nhập dễ dàng với Vaultwarden

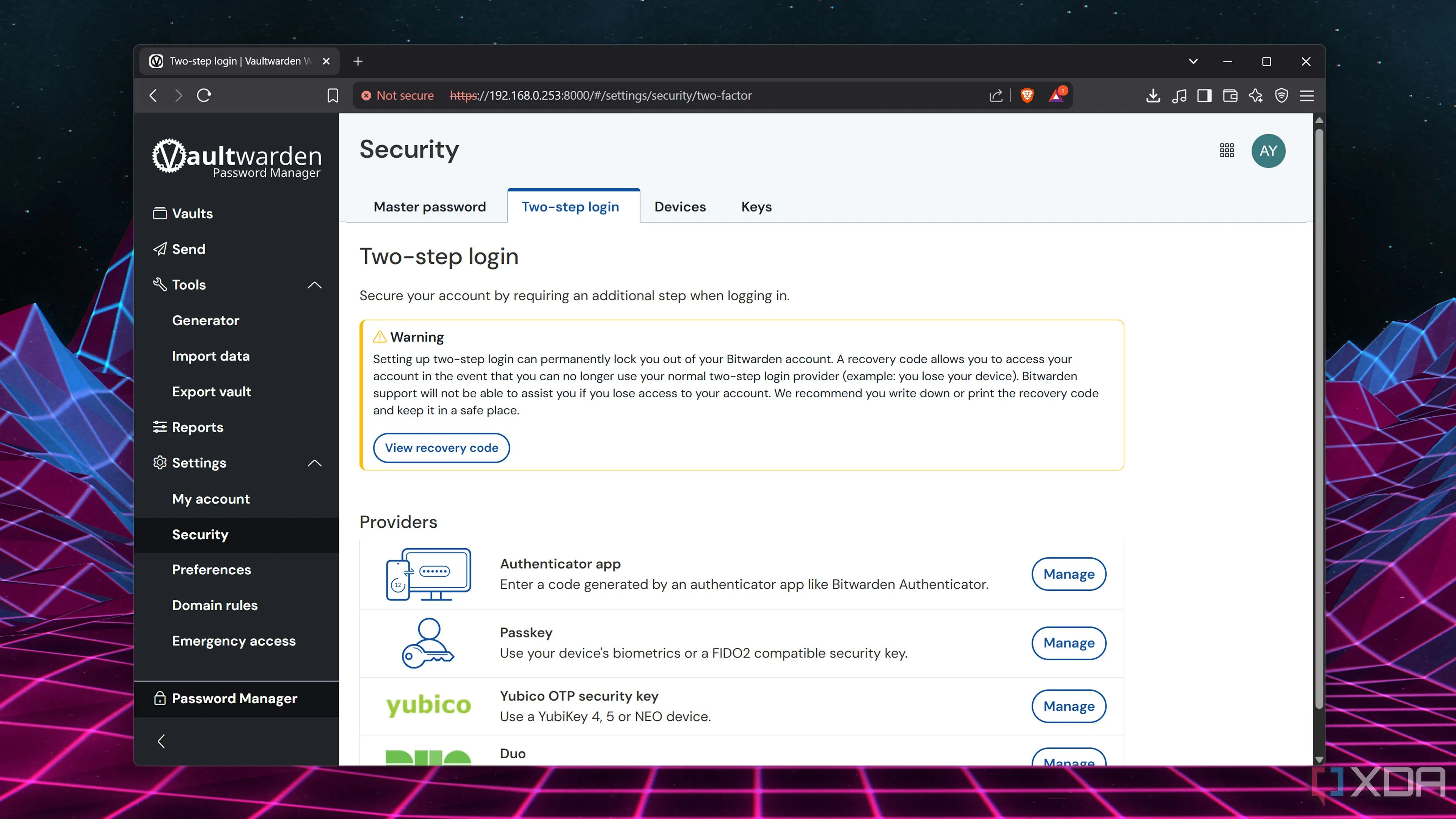

Giao diện tab Bảo mật trong Vaultwarden

Giao diện tab Bảo mật trong Vaultwarden

Ngoài tên người dùng, địa chỉ email và mật khẩu, Vaultwarden có thể lưu trữ ID, địa chỉ và các dữ liệu nhạy cảm khác. Thậm chí, nó còn có thể tạo ra các chuỗi ngẫu nhiên làm mật khẩu, và tôi thường sử dụng tính năng này để thêm một lớp bảo mật bổ sung chống lại các cuộc tấn công vét cạn.

Nói về bảo mật, Fail2Ban là tiện ích đồng hành yêu thích của tôi với Vaultwarden. Sau khi được cấu hình, ứng dụng này có thể được sử dụng để ngăn chặn quyền truy cập vào Vaultwarden (hoặc các dịch vụ tự host khác) sau một số lần đăng nhập không thành công. Và nếu bạn sẵn sàng đi sâu hơn vào thế giới tự host, bạn sẽ tìm thấy vô số bản phân phối tường lửa và dịch vụ IPS/IDS giúp container Vaultwarden của bạn không thể bị xâm nhập bởi những người dùng trái phép.

Một người cầm máy tính Raspberry Pi 5

Một người cầm máy tính Raspberry Pi 5

Với những ưu điểm vượt trội về bảo mật, quyền riêng tư, và khả năng hoạt động hiệu quả với tài nguyên tối thiểu, Vaultwarden là lựa chọn lý tưởng cho bất kỳ ai muốn tự kiểm soát kho mật khẩu của mình. Việc thiết lập và sử dụng trở nên dễ dàng hơn bao giờ hết, đặc biệt với sự hỗ trợ của các script tự động trên Proxmox. Hãy bắt đầu hành trình tự chủ bảo mật thông tin cá nhân của bạn ngay hôm nay với Vaultwarden và trải nghiệm sự an tâm mà các giải pháp đám mây khó lòng mang lại.